Yıllar Önce Kurulmuş OT Ağınızı Bugün IEC 62443 Uyumlu Hale Getirmek Mümkün mü?

IEC 62443, Purdue Model gibi kavramlar sanki hep sıfırdan kurulum yapılıyormuş gibi anlatılıyor. Ancak günümüz endüstriyel ortamlarında yıllar önce bu kavramlar kullanılmadan veya bilinmeden kurulmuş ağlar var. İşte bu noktada mevcut ağları güvenli ve 62443 bazlı denetimlere uyumlu hale getirmek için neler yapmalıyız?

Birçok sanayi tesisinde OT (Operational Technology) ağları, zamanında üreticinin önerdiği şekilde “çalışır halde” bırakılmış ve bu sistemler yıllarca sorunsuz şekilde işlevini sürdürmüştür. Ancak bu sistemler çoğunlukla siber güvenlik önlemleri düşünülmeden, “air gap” olduğu varsayımıyla tasarlanmış, segmentasyon ve envanter kavramları göz ardı edilmiştir.

Bugün geldiğimiz noktada, bu varsayım artık geçerliliğini yitirmiş durumda.

Modern OT sistemleri artık BT ile daha entegre, daha karmaşık ve daha fazla tehdit altında. Bu nedenle, özellikle IEC 62443 standardı çerçevesinde güvenli hale getirilmiş bir mimari tasarım artık lüks değil, bir zorunluluktur.

Günümüzde üretim tesisleri, enerji santralleri, su dağıtım sistemleri ve diğer endüstriyel altyapılar yıllar önce kurulmuş, günümüzde ise daha sıkı güvenlik standartlarına ve regülasyonlara uyum baskısı altında. IEC 62443, endüstriyel siber güvenlikte küresel bir referans haline gelmiş olsa da, birçok sistem bu standartlara göre tasarlanmadı. Ayrıca, sıklıkla konuşulan Purdue modeli doğrudan bir güvenlik mimarisi değil, OT sistemlerini katmanlara ayırarak referans alınabilecek bir ağ çerçevesidir. Bu durum birçok OT (Operational Technology) yöneticisi ve siber güvenlik uzmanı için karışıklık yaratmakta şu kritik soruyu gündeme getirmekte:

“Sıfırdan başlamadan mevcut OT altyapımı nasıl güvenli ve IEC 62443 uyumlu hale getirebilirim?”

İyi haber şu: Evet, mümkün. Üstelik bu dönüşüm, mevcut üretim sürekliliğini bozmadan, kontrollü bir şekilde ve adım adım yapılabilir.

✅ IEC 62443 Uyumlu Hale Gelmek Neden Önemli?

IEC 62443, tamamiyle teknik bir çözüm değildir. Aynı zamanda süreçleri, erişim politikalarını, tedarikçi ilişkilerini ve insan faktörünü de kapsar. Bu standartlara uyum:

-

Kritik altyapınızın saldırılara karşı daha dayanıklı olmasını sağlar.

-

Denetimlerde ve ihalelerde rekabet avantajı kazandırır.

-

Operasyonel kesintilerin ve güvenlik zafiyetlerinin maliyetini düşürür.

-

Regülasyonlara daha hızlı adaptasyon imkânı sunar.

Bizim bu yazıdaki ana amacımız ise OT ağları güvenli hale getirilirken, sektör tarafından referans kabul edilen ve denetim temellerini oluşturan IEC 62443’e de uyumluluğun sağlanabilmesidir. Mevcut bir OT ağı IEC 62443’e doğrudan uymayabilir, ancak bu standart dönüşüm yolculuğunu sistematik hale getirir. Kritik nokta, “yıkıp yeniden kurmak” değil, adım adım iyileştirmek ve mevcut risklere karşı kontrollü bariyerler oluşturmaktır. Günün sonunda ulaşılan noktanın Purdue model olması zorunlu değildir. Bu tarz yaklaşımlar referans olarak kullanılabilir, ancak her proses ve her ağ kendine özgüdür ve içinde bulunduğu dinamikler analiz edilerek çözüm üretilmelidir.

Bu doğrultuda, mevcut bir OT ağını güvenli ve IEC 62443 uyumlu hale getirmek için izlenebilecek adımlar aşağıdaki gibidir:

-

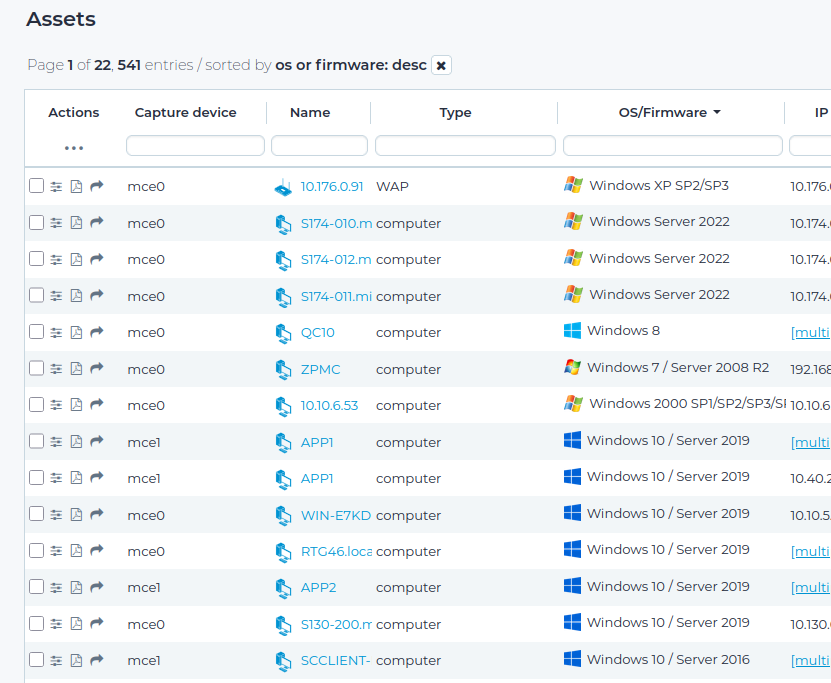

Envanter çıkar: OT ağında bulunan tüm varlıklar çıkarılmalıdır. (PLC, RTU, HMI, SCADA, switch, gateway, kamera vs.). Bunun için partneri olduğumuz Nozomi Networks Guardian gibi pasif ağ izleme (IDS) araçları kullanılabilir. Aktif algılama metodları da riskleri gözönünde bulundurularak kullanılabilir. Bazı eski kontrol cihazları veya yamalanmamış işletim sistemlerinin aktif algılama sırasında duruşa sebebiyet vermemesine dikkat edilmelidir, mümkünse aktif taramalar bakım sürecinde yapılmalı, üretici firmaların bilgilendirmelerine uyulmalıdır.

-

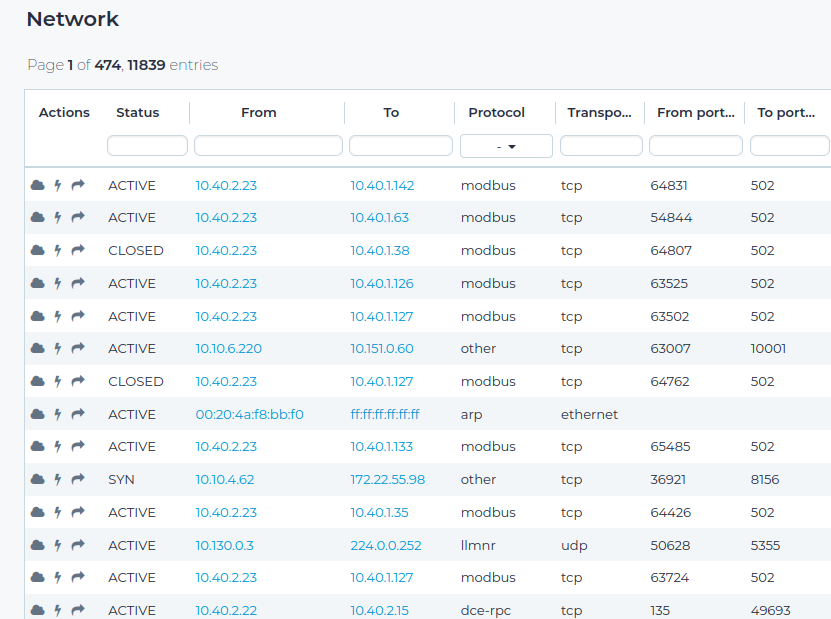

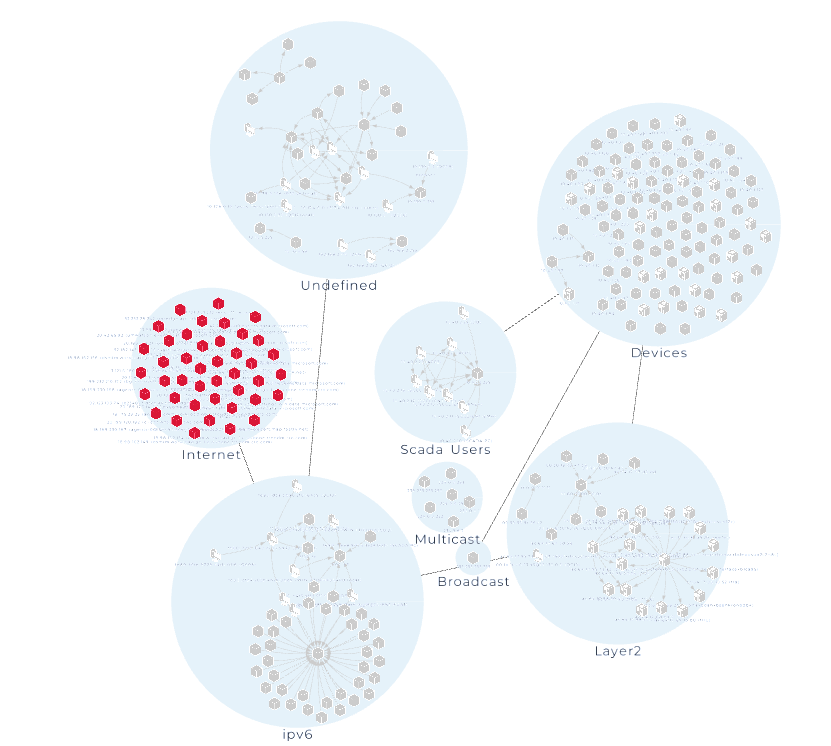

Vektörleri (Veri akışı haritası) oluştur: Hangi cihaz neyle konuşuyor? Hangi protokolü, portu, IP’yi kullanıyor? sorularını cevaplayacak şekilde bir haberleşme matrisi oluşturulmalıdır. Bu vektör matrisi incelenerek birbiri ile haberleşmemesi gereken ağ ve cihazlar ayrılmalı, ağ erişim kontrolleri bu matrise göre hazırlanmalı ve güncellenmelidir. Nozomi Networks Guardian ile de haberleşme vektörlerimizi hızlıca bulabilir; hem yeniden dizayn ederken yardım alabilir, hem de gerçek zamanlı olarak haberleşmeleri takip edebilir, olası anomali durumlarından haberdar olabiliriz.

-

Ağ segmentasyonu yap: VLAN, fiziksel segmentasyon ya da endüstriyel firewall (örneğin: Palo Alto, Fortinet, Tofino) kullanarak bağımsız ağlar ayrılmalıdır. Burada segmentasyonu yaparken referans olarak purdue modelini göz önünde bulundurabilirsiniz, ancak daha önce belirttiğimiz gibi her ağ kendine özgüdür ve operasyonun ihtiyaçlarına ve beklentilerine göre segmentasyon yapılmalıdır. Gerekli segmentler arasındaki kanallara(conduit) yerel analizinize göre firewallar konumlandırılmalı ve trafik kontrolü yapılmalıdır, ayrıca yataydaki(firewall’dan geçmeyen ağ içindeki haberleşme) ve dikeydeki(segment veya seviyeler arası) haberleşme IDS sensörleri ile takip edilmelidir.

-

IEC 62443’e Göre Güvenlik Seviyeleri (SL) Belirle: Artık hangi varlıkları ve ağları koruyacağımızı belirlediğimize göre her varlık veya ağ(zone) için hedef güvenlik seviyesi (SL1–SL4) belirleyebiliriz ve buna göre aksiyonlarımızı planlayabiliriz. Bu seviyelere göre her varlık ve zone için kontrol listesi tanımlanır ve sürekli olarak uygulanır. Değerlendirmelere göre seviye düşürülüp artırılabilir. Tanımlanmış güvenlik seviyeleri şöyledir:

| SL | Tanım | Kimden Korur? |

|---|---|---|

| SL 1 | Kazara oluşan tehditlere karşı koruma | Dikkatsiz personel, basit arızalar |

| SL 2 | Basit saldırganlara karşı koruma | Basit araçlarla sistem tarayan saldırganlar |

| SL 3 | Orta düzey bilgili, hedefli saldırganlara karşı koruma | OT güvenliği bilen biri, erişimi olan eski çalışan |

| SL 4 | Kaynakları güçlü, sofistike saldırganlara karşı koruma | Devlet destekli APT grupları, organize saldırganlar |

Güvenlik seviyelerimizi belirledikten sonra ağ ve varlıklarımız için gerekli güvenlik aksiyonlarını alıp, düzenli kontrollerle ve takip sistemleri ile süreci ilerletebiliriz.

-

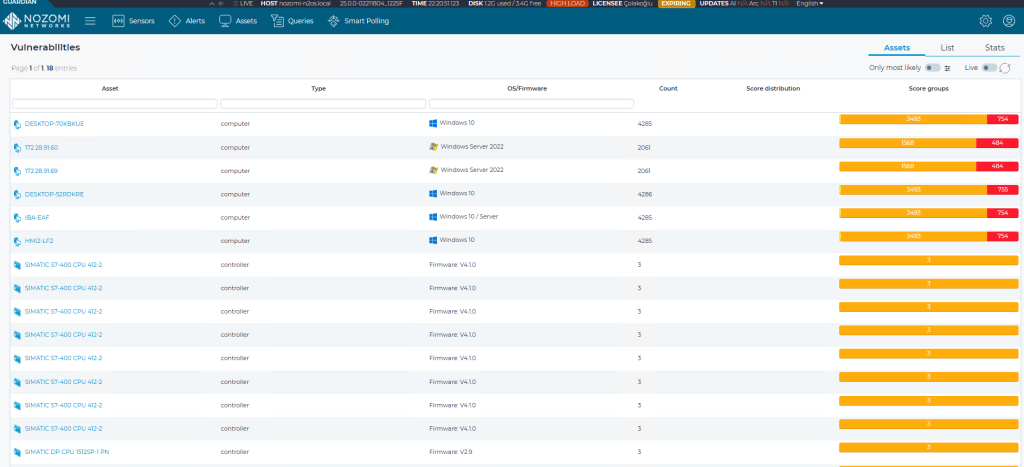

Sürekli Zafiyet Yönetimi yap: Varlıkların firmware sürümleri, internet erişimleri, açık portlar, USB erişimleri, şifre politikaları gibi zafiyetler belirlenmelidir. Özellikle hackerların en çok kullandıkları Windows işletim sistemi tabanlı açıklara dikkat edilmelidir ve bu açıklar güncel olarak takip edilmelidir. Bir önceki adımda belirlediğimiz vektörlerimizi de baz alarak kullanılmayan portlar kapatılmalı, haberleşme için kullanılması gereken açık portlar erişim kontrolü altına alınmalıdır. Basit veya kurulum seviyesinde kalmış şifreler güçlendirilmelidir.

-

Sürekli Risk Değerlendirmesi ve Yönetimi yap: Bir şekilde sistemlerimiz erişilemez olursa veya kaybedilirse ne olur? Etki & olasılık matrisleriyle belirlenmelidir. Bu adımda teknik ve ticari olarak riskleri belirlemeli, risklerin gerçekleşmesi durumunda yapılması gereken aksiyonlar belirlenmelidir. Olay tespiti, müdahale ve geri dönüş senaryoları oluşturulmalı ve tatbikatları yapılmalıdır.

-

Sistem Yedekleme ve Geri Yükleme planlarını hazırla: Sistemlerin düzenli olarak yedekleri alınmalı ve hızlı geri dönüş tatbikatları mutlaka gerçekleştirilmelidir. Risk analizine göre önemli kontrol cihazlarının tamamıyla kaybını telafi etmek amaçlı fiziksel yedekleme planlanmalıdır. Özellikle geçmişteki hedefli saldırılar incelendiğinde kontrol ekipmanlarının yazılımları veya konfigürasyonları silinerek devre dışı bırakıldığı bilinmektedir.

-

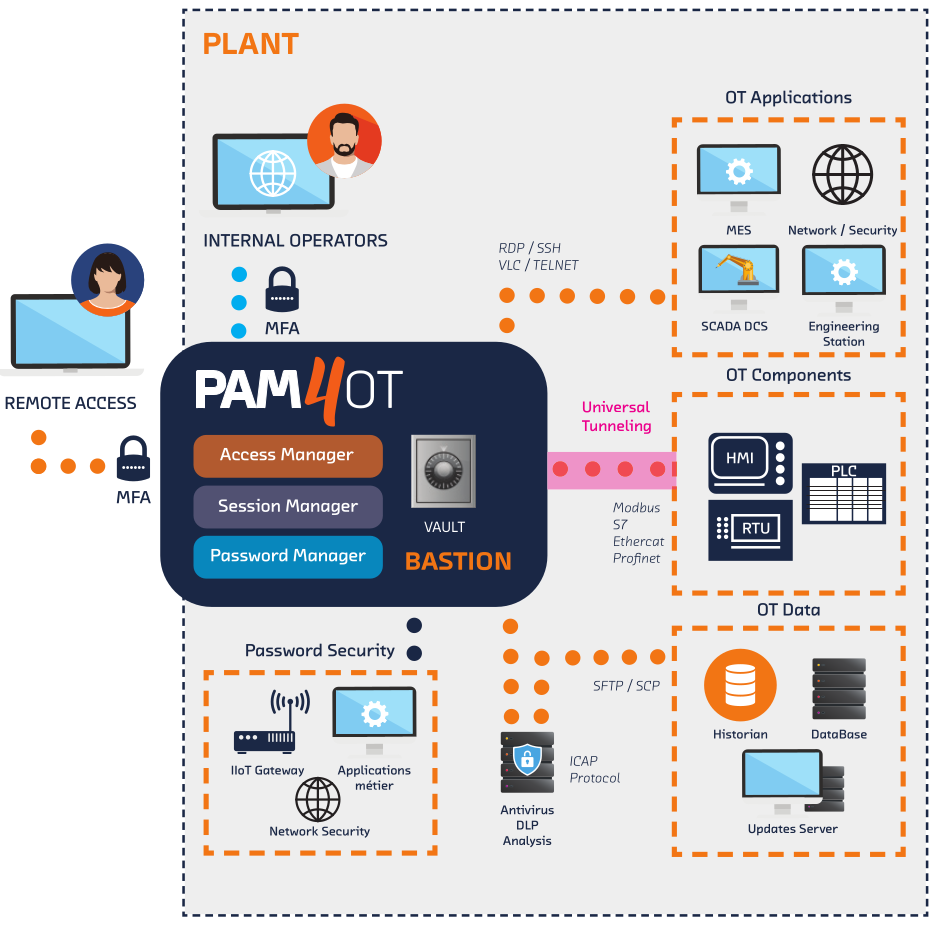

Erişim Kontrolleri ve Kimlik Doğrulama: Yerel oturum açma kullanıyorsa, mümkün olduğunca merkezi kimlik sistemine geçilmelidir (örneğin: Active Directory, RADIUS). Rol Tabanlı Erişim Kontrolleri RBAC (Role-Based Access Control) uygulanmalıdır, uzaktan erişimlerde ihtiyaç ve risk analizinize göre VPN, PAM ve jump server konfigürasyonları devreye alınmalıdır. Kullanıcı hesapları PAM veya lokal konfigürasyonlarla sınırlanmalı, varsayılan şifreler değiştirilmeli, mümkün olan sistemlerde iki faktörlü kimlik doğrulama eklenmelidir.

-

Güncelleme ve Yama Yönetimi: Hem operasyonel verimlilik hem de güvenlik risklerinin ve atak yüzeyinin azaltılması için güncelleme ve yamalar oldukça önemlidir. Operasyonel teknolojilerde bulunan sistemler bilişim sistemlerindeki gibi güncellemeler ve yeniden başlatmaları sürekli yapamaz. Bu yüzden uygulanacak güncelleme ve yamalar olası duruşları önleyebilmek için öncelikle offline test ortamında kurulmalı ve denenmelidir. Firmware ve yazılım güncellemeleri bu ortamda test edilmeden canlıya alınmamalıdır. Güncelleme ve yamalar yapılmadan önce üreticilerden bilgi alınmalı, desteklenmeyen veya duruşa sebep olabilecek güncellemelerden kaçınılmalıdır. Bu gibi durumlarda diğer siber güvenlik yazılım ve donanımlarından destek alınıp, erişim kısıtlaması, beyaz liste vb. çözümler uygulanabilir.

-

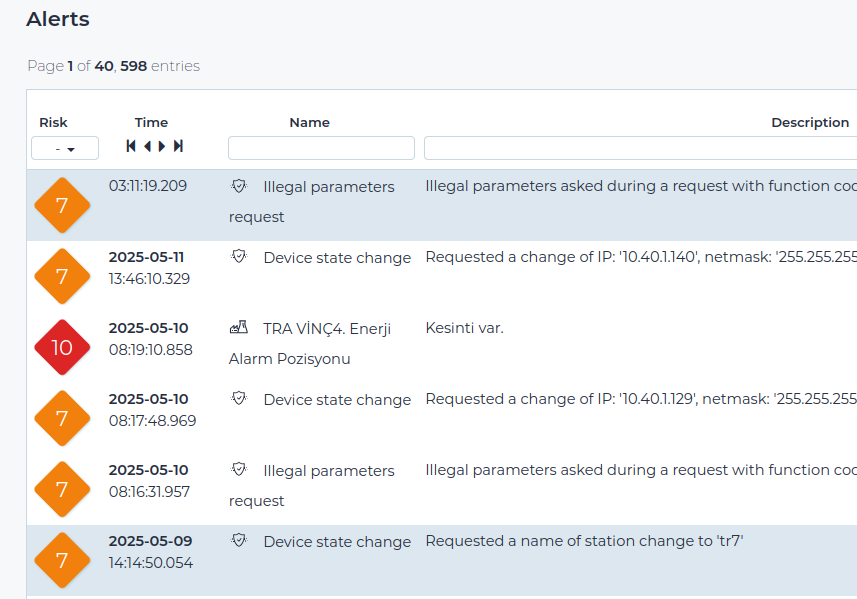

Güvenlik İzleme ve Olay Yanıt: OT odaklı SIEM ya da pasif trafik analiz cihazları olan IDS’ler (örnek: Nozomi Networks Guardian) ile anomali tespiti kurulmalıdır. Bu sensörler aracılığıyla ağ gerçek zamanlı olarak izlenebilir, ağa giren varlıklar, haberleşmelerdeki anomaliler takip edilip alarm üretilebilir. Oluşabilecek siber güvenlik olaylarına karşı müdahale planı hazırlanmalıdır. (Incident Response Plan). Bu planlar düzenli olarak test edilmelidir.

-

Politikalar, Eğitim ve Farkındalık: OT siber güvenlik olaylarına karşı risklerimizi belirlemiştik ve önlemlerimizi almıştık. Ancak süreçler her zaman bir firmanın düzgün çalışması için önemlidir ve aslında düzgün dizayn edilmiş iş süreçleri dijitalizasyonun ilk adımı olmalıdır. Bu saikle firma özelinde OT Siber Güvenlik Politikası oluşturulmalıdır. Bu politika dahilinde personel düzenli olarak eğitilmeli (özellikle USB, e-posta, yetkisiz fiziksel erişim konularında) ve ayrıca tedarikçi yönetimi (vendor remote access) de sıkıca kontrol edilmelidir.

Bu yazının amacı, IEC 62443 standardını teknik detaylarıyla aktaran kapsamlı bir eğitim sunmak değil; gerçek dünya koşullarında, hâlihazırda çalışmakta olan OT altyapılarını nasıl daha güvenli ve denetlenebilir hâle getirebileceğimize dair yol gösterici, uygulanabilir bir perspektif sunmaktır. Çünkü çoğu zaman sıfırdan başlama imkânı yoktur. OT sistemleri yıllar içerisinde üretim odaklı olarak gelişmiş, güvenlik çoğu zaman ikinci planda kalmıştır. Bugün geldiğimiz noktada ise regülasyonlar, denetimler ve artan siber tehditler, bu yapıları yeniden ele almayı zorunlu kılmaktadır.

Bu dönüşüm süreci; yalnızca teknik ürün ve çözümlerle değil, süreçlerin iyileştirilmesi, erişim politikalarının yeniden tanımlanması, risk analizlerinin yapılması ve tüm bunların sürdürülebilir bir yaklaşımla yönetilmesiyle mümkün olacaktır. IEC 62443, bu yolculukta bize sistematik bir çerçeve sunar. Her ağın, her tesisin ve her operasyonun kendine özgü olduğu unutulmamalı; standartlar, bu farklılıklara rağmen temel bir yön çizmek için birer araç olarak görülmelidir.

Sonuç olarak; OT ağlarını “yıkıp baştan kurmak” yerine, mevcut yapıyı koruyarak adım adım güçlendirmek, hem daha uygulanabilir hem de operasyonel devamlılığı gözeten bir yaklaşımdır. Bu yazıda paylaşılan adımlar, IEC 62443 ile uyumlu bir güvenlik seviyesine ulaşmak için izlenebilecek kontrollü ve stratejik bir yol haritası olarak değerlendirilebilir.